クラウドインテグレーション本部シニアコンサルタントの岡田亜希子です。

FIDO2を利用したHybirid Azure AD join端末へのログインがプレビューされました。早速弊社では検証を完了しております。

まずはその第1回として「FIDO2とは?」「FIDO2+Azure ADでできること」と実装の概要を説明したいと思います。

ちなみに第2回は具体的な実装手順について、近日中に記事をUP予定です。

今更「FIDO2って何?」って聞けないという方にもパスワードレス認証を始められるように心がけて書いていきますね。

セキュアな認証を実現するFIDO2とは?

まずは、「FIDO2とは何か」というところをご説明します。既にご存じの方は流してくださいね。

FIDOとはパスワードレス認証を推進する業界団体で、その規格の一つとして2018年にリリースしたものがFIDO2です。

FIDOとは “Fast IDentity Online”の略語とのことです。

指紋認証や顔認証、セキュリティーキーなどの「パスワードを使わない認証情報」をオンライン上で利用可能になります。

実はWindows HelloもFIDO2のです。

FIDO2とAzure ADでできること

FIDO2とAzure ADの組み合わせでできることは大きく分けると3つあります。

一つずつ見ていきましょう。

Azure ポータル、Office365ポータルへのログイン

AzureポータルやOffice365へのログインがパスワードレスで可能になります。Azure AD上のユーザを使ってログインする場合に利用可能ということですね。

Azure AD joinしているクライアントPCへのログイン

Azure AD 参加が完了していれば、クライアントPCへのログインがFIOD2セキュリティーキーで可能になります。

Azure ADで認証と連携されるクラウドアプリへのログイン

クラウドアプリの認証をAzure ADにSAMLなどで連携している場合もパスワードレス認証の利用が可能になります。

今回検証した内容

今回検証した内容は以下の通りとなります。

- Azure AD アカウントへのFIDO2セキュリティーキーの登録

・使用キー ThinC、Yubico - Azure ポータル、Office365ポータルへのログイン

- Azure AD joinしているクライアント端末へのログイン

- Hybrid Azure AD joinしているクライアント端末へのログイン

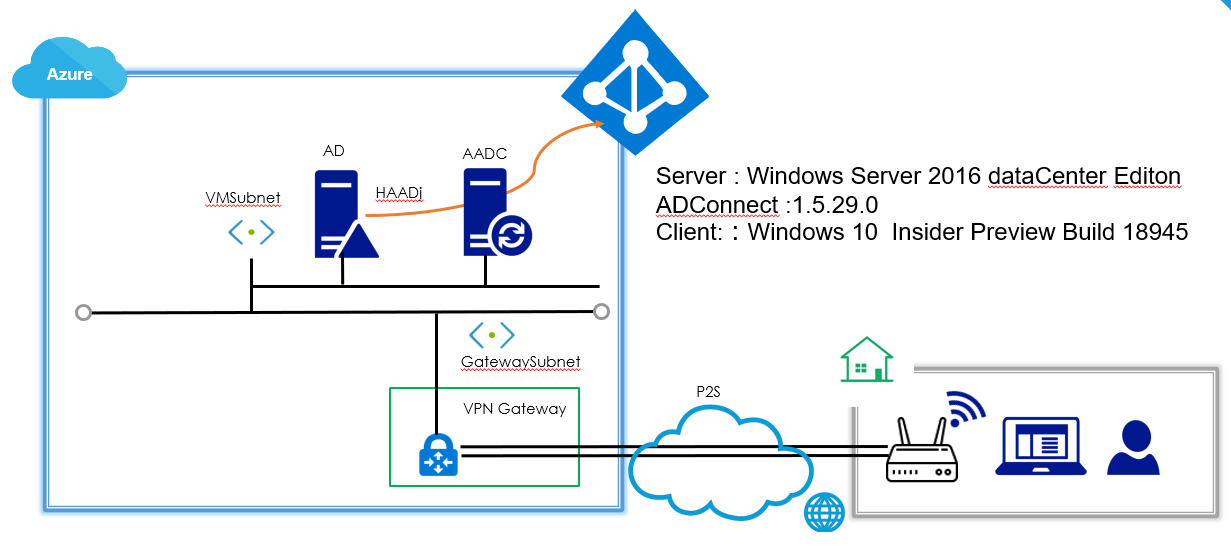

検証環境の概要図

AzureのサイトとWANで常時接続された弊社オフィスで検証したかったのですが、COVID-19の影響でリモートワーク中に検証しました。

サーバ・クライアント構成

そのため、以下のように簡易的なPoint to Site環境を作成して、検証を実施しました。

Active DirectoryとADConnectをAzure上に作成し、クライアントPCはPoint to Site接続をして、Hybrid Azure AD join環境を構築しました。

使用したFIDO2セキュリティーキー

今回使用したのは「YubiKey 5 NFC」と「ThinC-Auth」です。

YubiKey 5 NFCの特徴は

- 軽量

- 生体認証は不可

- キーとPINの組み合わせでログインOK

ThinC-Authの特徴は

- 少し大きい

- 指紋登録可

- キーとPINの組み合わせでログインOK

- キーと指紋の組み合わせでログインOK

大きさ比較

YubiKey 5 NFCとThinC-Authの大きさを比較した写真がこちら。

右側がYubiKey 5 NFC、左側がThinC-Authです。

ThinC-Authの方が大きいですね。

ただし、このキーの中に指紋データを格納することができるため、セキュアな指紋認証が可能になります。

FIDO2セキュリティーキーをAzure ADで利用するための前提条件

FIDO2セキュリティーキーをAzure ADで利用するためにはいくつか前提条件があります。

参考URL:https://docs.microsoft.com/ja-jp/azure/active-directory/authentication/howto-authentication-passwordless-security-key-windows

一部を引用しますと・・・

- Azure ADのアカウントについて、MFAが有効であること

- クライアントバージョン

・Azure AD join ・・・windows10 1903以上

・Hybirid Azure AD join ・・・windows10 20H1以上 - Azure AD Connect バージョン 1.4.32.0 以降

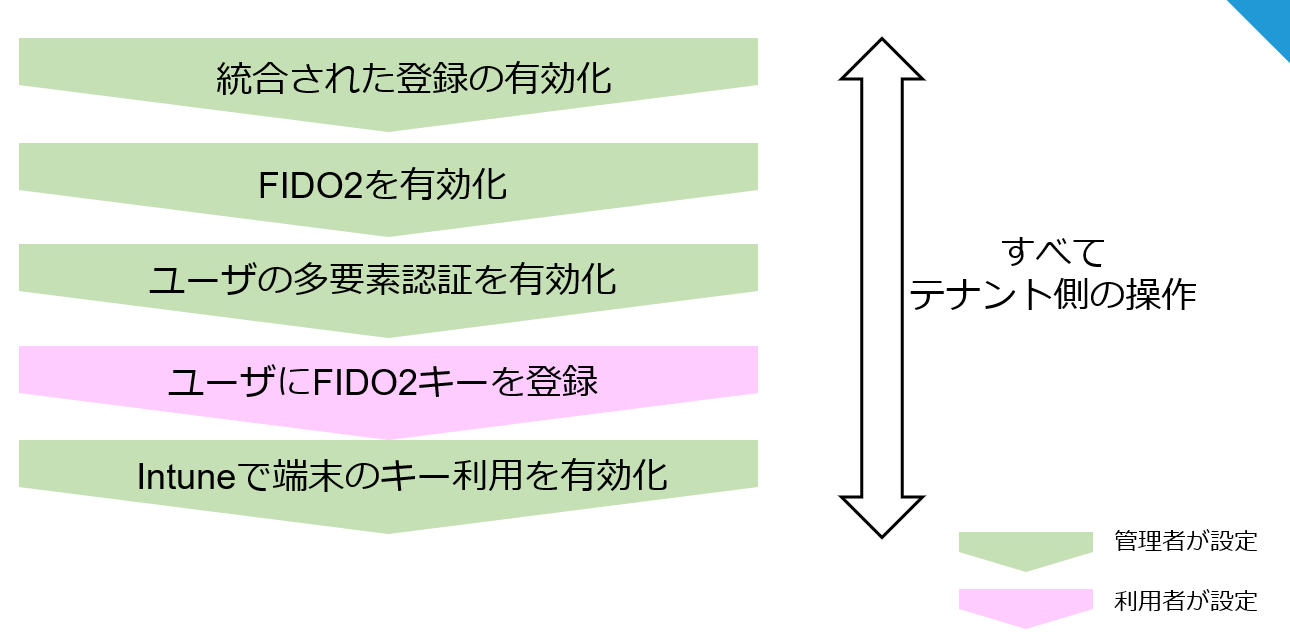

FIDO2セキュリティーキーをAzure AD joinで使うための準備

Azure AD joinで利用可能にするためには、以下の手順が必要です。

基本的にはすべてクラウド側の操作で完了します。

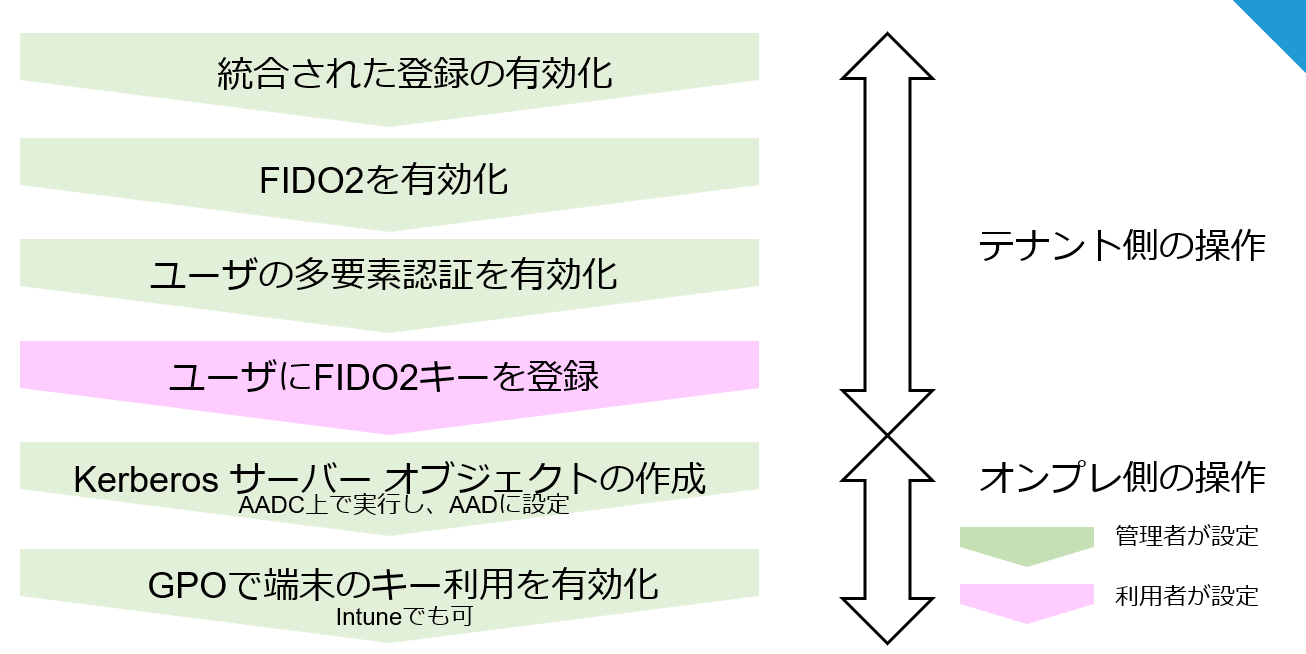

FIDO2セキュリティーキーをHybirid Azure AD joinで使うための準備

こちらの場合は以下のように一部端末側での操作が必要になります。

どちらについても詳細については、以下を参考にしてください。

参考URL:

Azure Active Directory での統合されたセキュリティ情報の登録の有効化

https://docs.microsoft.com/ja-jp/azure/active-directory/authentication/howto-registration-mfa-sspr-combined

パスワードなしのセキュリティ キー サインインを有効にする (プレビュー)

https://docs.microsoft.com/ja-jp/azure/active-directory/authentication/howto-authentication-passwordless-security-key

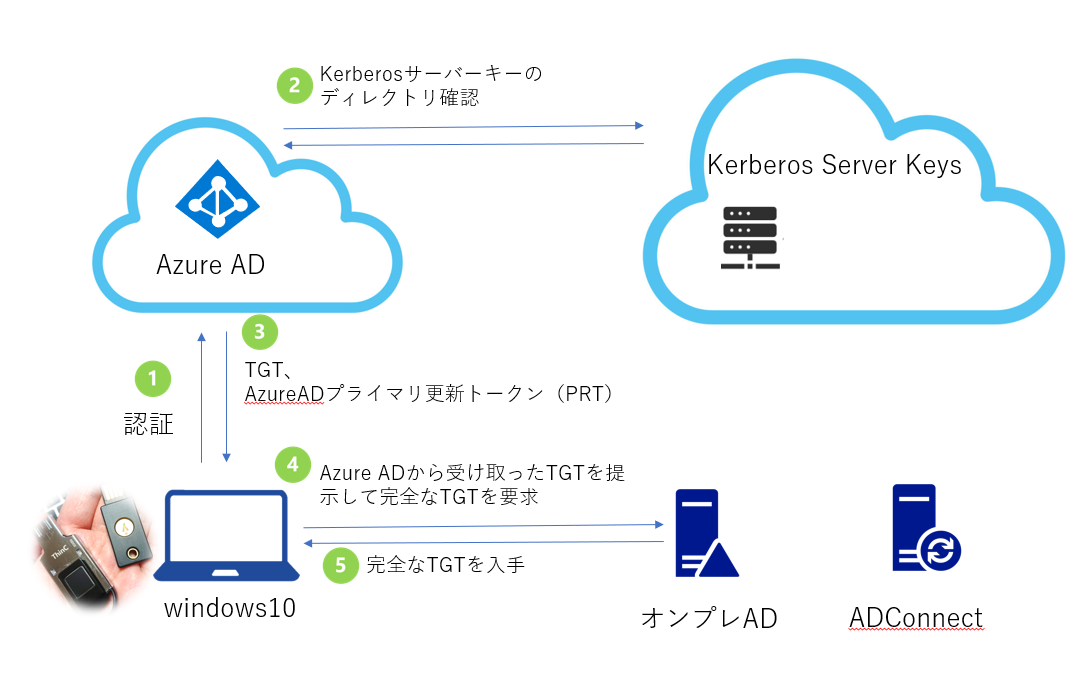

HAADj+FIDO2の認証フロー

認証のフローは以下の通りです。

Hybrid Azure AD joinの場合でも、まずオンプレのADではなくAzure ADに認証が流れるのが分かります。

最終的には、AADのPRTとオンプレADのTGTをクライアントが入手し、どちらのリソースにもアクセス可能になります。

参考:Azure Active Directory を使用してオンプレミスのリソースへのパスワードなしのセキュリティ キー サインイン (プレビュー) を有効にする

https://docs.microsoft.com/ja-jp/azure/active-directory/authentication/howto-authentication-passwordless-security-key-on-premises

実際にログインするとどのような感じになるのでしょうか?

クライアントPCをHybrid Azure AD joinさせて、FIDO2セキュリティーキーで認証させてみた動画がこちらになります。

FIDO2セキュリティーキー+Azure ADの注意点

とても簡単にセキュアな認証を実装できるFIDO2セキュリティーキーとAzure ADの組み合わせ。

ですが、注意点もあります。

- 2020年6月現在、Azure AD側がプレビュー

- WVD、VDI、RDP、Citrixなどのログインには使用不可

- FIDO2認証を強制することはできない

パスワード+多要素認証又はFIDO2のどちらかで認証可能

パスワードをユーザが知らないものにしておくことで、FIDO2でしかログインできないという運用にすることは可能かと思います。

想定される用途

エンドユーザ様の実際の利用環境において活用いただける場面はこのようなところかと思います。

パスワード漏洩防止のためのパスワードレス化

前項で「FIDO2を強制することはできない」としてますので、パスワード廃止ができないのでは・・・?と思うかもしれませんね。

これは運用でユーザにパスワードを教えないということで回避することになるかと思います。

現実にあったお客様からのリクエストでは、セキュリティ強化のためにパスワードを16桁必須にしたら、ユーザがみんなパスワードを付箋でPCに貼るようになってしまった・・・とのこと。

このような場合、セキュリティを強化したつもりが情報漏洩リスクを高くしてしまう結果になりますので、FIDO2セキュリティーキーはぴったりかと思います。

スマートフォンを持ち込めない場所での多要素認証の運用

高セキュリティエリアに、スマートフォン持ち込み禁止になっている現場も多いかと思います。

そのような場合に、多要素認証がパスできない・・・ということにならないように、FIDO2セキュリティキーを活用することが可能です。

特権アカウントの運用に

「なんでもできちゃう超特権アカウントを使わなければできない作業をする際に、金庫からキーを取り出さなければアカウントを使うことが出来ない」という運用も可能です。

まとめ

未だプレビュー段階のFIDO2+Azure ADの認証。

これから時代はパスワードレスが加速すると思われます。

情報漏洩の8割はパスワードの漏洩と言われ、多要素認証を使えば99.9パーセント以上の不正ログインを防ぐことが可能と言われています。

ですから、パスワードを漏らさないこと(使わなければ漏れない)と、多要素認証を使えない場所を減らすためのFIDO2セキュリティー利用は、リスクの低減に大きな効果があるといえます。

まだプレビュー段階とはいえ、いちはやく検証に入られているお客様もいらっしゃいます。

弊社でも早い段階から検証を重ねておりますので、お気軽にご相談ください。

今日もすてきな認証ライフを。